Führen in der Krise: So geht gesunder Optimismus

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

Die Pandemie macht schon genug Probleme – Cyber-Angriffe sollten nicht dazu gehören. Wie können Unternehmen ihre Systeme von Grund auf schützen und sich gegen neue Bedrohungen wappnen?

Cyber-Attacken auf Unternehmen und öffentliche Institutionen sind inzwischen so alltäglich, dass sie kaum noch Aufsehen erregen. Doch zuletzt war das anders: Mitten in der Pandemie griffen Kriminelle Einrichtungen des Gesundheitswesens an. Mutmaßliche Industriespione erbeuteten sensible Daten zum neuen Corona-Impfstoff von Servern der Europäischen Arzneimittelbehörde. Krankenhäuser wurden zum Angriffsziel, darunter das Universitätsklinikum Düsseldorf. Es ist verständlich, dass solche Fälle viel größere Ängste auslösen als andere Cyber-Verbrechen.

Allerdings betrifft das Problem alle Sektoren, und auch hier können die Folgen erheblich sein. Jüngster spektakulärer Fall: der mögliche Datenklau von einer Filesharing-Plattform der Neuseeländischen Zentralbank. Dass namhafte Institutionen von Hackern kalt erwischt werden, mag Laien verwundern, IT-Sicherheitsexperten jedoch weniger – gerade in der aktuellen Krise. Das Problem hat zwei Seiten: Möglicherweise scheinen andere Themen gerade dringlicher als die IT-Sicherheit. Zugleich entstehen neue Angriffsflächen, etwa durch den Trend zum Homeoffice und schnell bereitgestellte Fernzugänge.

Zu Beginn des zweiten Krisenjahrs empfiehlt es sich daher ganz besonders, das IT-Immunsystem einem Checkup zu unterziehen. Folgende Handlungsfelder sind dabei relevant:

Alltägliches Verhalten

Gerade jetzt, da überdurchschnittlich viele Mitarbeiter von zu Hause auf Unternehmenssysteme zugreifen, ist gewissenhaftes Verhalten wichtig. Beispielsweise mag der VPN-Zugang des Firmenlaptops sicher sein – die Verbindung mit dem privaten Drucker oder anderen Geräten im Heimnetzwerk jedoch nicht. Möglicherweise bietet sich eine kleine Aufklärungskampagne über Sicherheitsrisiken an.

Geregeltes Outsourcing

Für alle IT-Bereiche, die externe Dienstleister einsetzen, brauchen Unternehmen klare Qualitätskriterien und Sicherheitsregeln. Etwa ein Cloud-Framework und sogenannte Whitelists: Welche Daten müssen wir verschlüsseln? Wer darf unsere Systeme und Dokumente nutzen, und auf welche Weise? Auf welche Cloudservices dürfen Mitarbeiter zugreifen?

Vorfälle registrieren und managen

Um Datenlecks oder Cyber-Angriffe frühzeitig zu erfassen, können Unternehmen ein Security Operation Center (SOC) einrichten. Das SOC überwacht sämtliche Systeme und schlägt bei Anomalien Alarm. Zum Beispiel dann, wenn zu ungewöhnlichen Zeiten große Datenmengen abgerufen werden. Auf den Ernstfall muss die Organisation gut vorbereitet sein. Etwa sollte man über möglichst aktuelle Daten-Backups verfügen und auf ein redundantes E-Mail-System zurückgreifen können.

Kritische Systeme schützen

Je nach Branche sind unterschiedliche IT-Services für das Tagesgeschäft unverzichtbar. Hier sollten Unternehmen alle Sicherheitsregister ziehen, technisch wie organisatorisch: mit strikt begrenzten Zugriffsrechten, umfänglichen Backups, regelmäßigen Penetration Tests und einer zentralen Steuerungseinheit.

Sensible Daten abschirmen

Klassische Einfallstore für Hacker lassen sich technisch versperren, beispielsweise durch verschlüsselte E-Mails und Laufwerke. Empfehlenswert ist zudem ein Benutzerkonzept, das Systeme und Daten klassifiziert und genau festlegt, wer darauf zugreifen darf.

Produktivität mit doppeltem Boden

Nicht nur virtuell, auch physisch muss die IT geschützt sein. Unternehmen sollten ihre kritische Infrastruktur so unterbringen, dass sie einen Brand, ein Erdbeben oder eine Flut übersteht. Idealerweise leistet sich das Unternehmen zusätzlich ein Ersatzsystem an einem anderen Ort.

Die hier beschriebenen Punkte sind nur ein Ausschnitt aus einem umfassenden Konzept, das wir in der Arbeit für unsere Kunden anwenden: Unser „House of Cyber Security“ definiert sämtliche Kriterien, anhand derer wir die IT-Abwehrkräfte eines Unternehmens bewerten. Daraus lassen sich die wichtigsten nächsten Schritte ableiten, um die Systeme sicherer zu machen – auch und gerade in Krisenzeiten und ohne die Organisation zu überfordern.

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

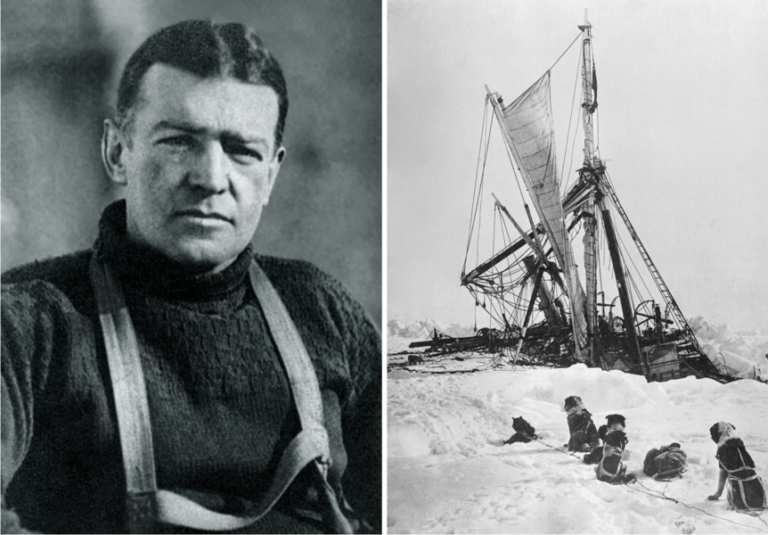

Er vermittelte Zuversicht in verzweifelter Lage: Der britische Polarforscher Ernest Shackleton überstand mit seinem Team einen zweijährigen Überlebenskampf im Südpolarmeer. Was können Führungskräfte in Krisenzeiten von ihm lernen?

Silke Grosse-Hornke war zu Gast bei „Turned around“, dem Podcast für Transformation und Turnaround-Management. Thema: Dynamic Shared Ownership, kurz DSO. Wird traditionelle Führung dadurch zum Auslaufmodell?

2021 Grosse-Hornke Private Consult